¿Que es una red?

Una red de computadoras, también llamada red de ordenadores o red informática, es un conjunto de equipos (computadoras y/o dispositivos) conectados por medio de cables, señales, ondas o cualquier otro método de transporte de datos, que comparten Información (archivos), recursos (CD-ROM, impresoras), servicios (acceso a internet, E-mail, chat, juegos).

Objetivos de una red

- El objetivo básico es compartir recursos, es decir hacer que todos los programas, datos y equipos estén disponibles para cualquiera de la red que lo solicite, sin importar la localización del recurso y del usuario.

- Un segundo objetivo es proporcionar una alta fiabilidad, al contar con fuentes alternativas de suministro.

- Otro objetivo es el ahorro económico.

Ventajas de las redes

- Un servidor por ejemplo con juegos colgado a un dominio permite el ahorro de memoria y carga de trabajo en los usuarios. Esto quiere decir que el procesamiento del juego lo realiza el servidor y de esta forma nos ahorramos que nuestra computadora procese estos datos. El ejemplo está en el servidor para los juegos pero se puede tener en cuenta para otros servidores. Esta es una ventaja muy considerable.

- Una de las principales ventajas de las redes informáticas es que la velocidad de transmisión es muy rápida.

- Es posible comprar un solo periférico y conectarlo en red con muchas computadoras para no gastar tanta plata comprando un periférico por ordenador. Un ejemplo sería comprar una impresora y conectarla en red con muchas computadoras.

- Cuando se está trabajando con bases de datos, se necesita que la información puesta en estas se actualice correctamente; y de esta forma se pueden utilizar las redes informáticas para que muchas computadoras no tengan datos desactualizados en las bases de datos.

Desventajas de las redes

- Tus datos personales pueden estar expuestos a personas tratando de encontrar fallos o vulnerabilidades en la red informática para intentar sacarte tus datos personales. Esta es quizá la peor desventaja de todas.

- En una empresa que depende de la conexión a Internet, y de repente la red informática falla, se pueden ver las consecuencias en el dinero perdido de esa empresa.

- Cuando se diseñan las redes inalámbricas, se tienen que codificar los datos. De todas formas, estos datos pueden ser vulnerables y pueden ser extraviados por personas que intenten realizar esta operación.

Elementos de una red de computadores

Medio

El cable es el medio a través del cual fluye la

información a través de la red. Hay distintos tipos de cable de uso común en

redes LAN. Una red puede utilizar uno o más tipos de cable, aunque el tipo de

cable utilizado siempre estará sujeto a la topología de la red, el tipo de red

que utiliza y el tamaño de esta.

Estos son los tipos de cables mas utilizados en redes LAN:

- Cable de par trenzado sin apantallar / UTP Unshielded twisted pair

Este tipo de cable es el más utilizado. Tiene una variante con apantallamiento pero la variante sin apantallamiento suele ser la mejor opción para una PYME.

Este tipo de cable es el más utilizado. Tiene una variante con apantallamiento pero la variante sin apantallamiento suele ser la mejor opción para una PYME.

La calidad del cable y consecuentemente la cantidad de datos que es capaz de transmitir varían en función de la categoría del cable. Las gradaciones van desde el cable de teléfono, que solo transmite la voz humana a el cable de categoría 5 capaz de transferir 100 Megabits por segundo.

El cable coaxial contiene un conductor de cobre en su interior. Este va envuelto en un aislante para separarlo de un apantallado metálico con forma de rejilla que aisla el cable de posibles interferencias externas.

- Cable de fibra óptica

El cable de fibra óptica consiste en un centro de cristal rodeado de varias capas de material protector. Lo que se transmite no son señales eléctricas sino luz con lo que se elimina la problemática de las interferencias. Esto lo hace ideal para entornos en los que haya gran cantidad de interferencias eléctricas. También se utiliza mucho en la conexión de redes entre edificios debido a su inmunidad a la humedad y a la exposición solar.

El cable de fibra óptica consiste en un centro de cristal rodeado de varias capas de material protector. Lo que se transmite no son señales eléctricas sino luz con lo que se elimina la problemática de las interferencias. Esto lo hace ideal para entornos en los que haya gran cantidad de interferencias eléctricas. También se utiliza mucho en la conexión de redes entre edificios debido a su inmunidad a la humedad y a la exposición solar.

No todas las redes se implementan sobre un cableado. Existen redes que utilizan señales de radio de alta frecuencia o haces infrarrojos para comunicarse. Cada punto de la red tiene una antena desde la que emite y recibe. Para largas distancias se pueden utilizar teléfonos móviles o satélites.

Este tipo de conexión está especialmente indicada para su uso con portátiles o para edificios viejos en los que es imposible instalar un cableado.

Servidor

es el elemento principal de procesamiento, contiene el sistema operativo de red y se encarga de administrar todos los procesos dentro de ella, controla también el acceso a los recursos comunes como son las impresoras y las unidades de almacenamiento.

es el elemento principal de procesamiento, contiene el sistema operativo de red y se encarga de administrar todos los procesos dentro de ella, controla también el acceso a los recursos comunes como son las impresoras y las unidades de almacenamiento.

Un servidor de red es un ordenador que ofrece el acceso a los recursos compartidos entre las estaciones de trabajo u otros servidores conectados en una red informática. Los recursos compartidos pueden incluir acceso a hardware, como discos duros, impresoras, etc, sofware, servicios de email o acceso a internet. Lo que diferencia al servidor de la estación de trabajo no es el hardware sino como se comporta el ordenador y las funciones que desempeña. Por tanto, cualquier ordenador puede configurarse como servidor. En general, la estación de trabajo es un ordenador utilizado por una persona para desempeñar sus tareas mientras que el servidor de red es el ordenador que ofrece el acceso a los recursos compartidos entre todos los integrantes de la red.

Software

Software

El software de red se incluyen programas relacionados con la interconexión de equipos informáticos, es decir, programas necesarios para que las redes de computadoras funcionen. Entre otras cosas, los programas de red hacen posible la comunicación entre las computadoras, permiten compartir recursos (software y hardware) y ayudan a controlar la seguridad de dichos recursos.

Nodos o terminales

Los nodos de red son sistemas (máquinas virtuales con entrada/salida de conexión directa o hosts físicos) en los que se ejecutan direccionadores virtuales. Direccionan tráfico a y de la red externa (WAN). Dado que cada nodo de red puede tener varios direccionadores virtuales, este sistema debe ser lo suficientemente rápido para gestionar el direccionamiento de tráfico para varias redes.

SW

Es un dispositivo que sirve para conectar varios elementos dentro de una red. Estos pueden ser un PC, una impresora, la misma televisión, tu consola preferida o cualquier aparato que posea una tarjeta Ethernet o Wifi. Se utilizan tanto en casa como en cualquier oficina o lugar de trabajo donde es muy común tener al menos un switch por planta para permitir la interconexión de los distintos equipos.

Rack

Es un espacio fabricado en metal a modo de armario en el cual se introducen una serie de dispositivos informáticos o de comunicaciones, así como electrónico. Estos armarios rack están fabricados con el objetivo de permitir la introducción de equipamiento de diversos estilos y marcas.

Routers

Un “Router” es como su propio nombre indica, y fácilmente se puede traducir, un enrutador o encaminador que nos sirve para interconectar redes de ordenadores y que actualmente implementan puertas de acceso a internet como son los router para ADSL, los de Cable o 3G.

Un “Router” es como su propio nombre indica, y fácilmente se puede traducir, un enrutador o encaminador que nos sirve para interconectar redes de ordenadores y que actualmente implementan puertas de acceso a internet como son los router para ADSL, los de Cable o 3G.

Puente

Tipos de redes

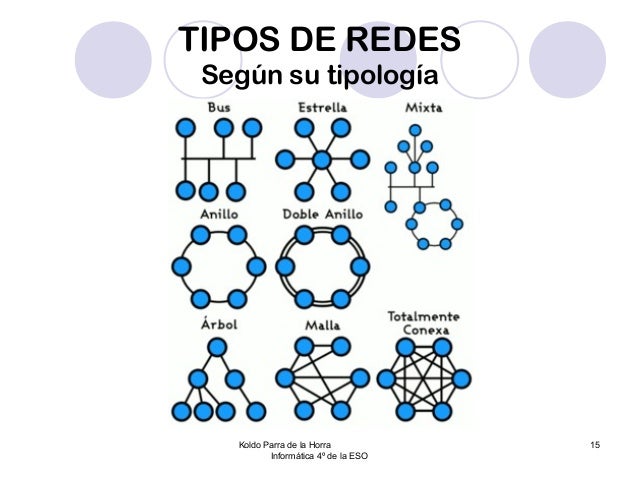

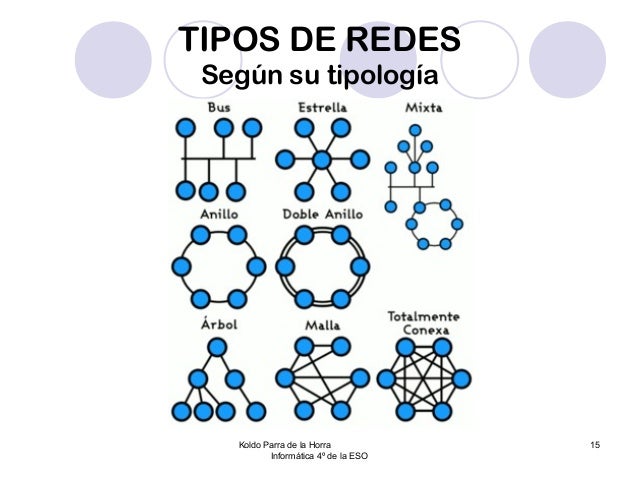

Topologias

Topología de red en la que todas las estaciones están conectadas a un único canal de comunicaciones por medio de unidades interfaz y derivadores. Las estaciones utilizan este canal para comunicarse con el resto.

La topología de bus tiene todos sus nodos conectados directamente a un enlace y no tiene ninguna otra conexión entre nodos. Físicamente cada host está conectado a un cable común, por lo que se pueden comunicar directamente, aunque la ruptura del cable hace que los hosts queden desconectados.

Nodos o terminales

Los nodos de red son sistemas (máquinas virtuales con entrada/salida de conexión directa o hosts físicos) en los que se ejecutan direccionadores virtuales. Direccionan tráfico a y de la red externa (WAN). Dado que cada nodo de red puede tener varios direccionadores virtuales, este sistema debe ser lo suficientemente rápido para gestionar el direccionamiento de tráfico para varias redes.

SW

Es un dispositivo que sirve para conectar varios elementos dentro de una red. Estos pueden ser un PC, una impresora, la misma televisión, tu consola preferida o cualquier aparato que posea una tarjeta Ethernet o Wifi. Se utilizan tanto en casa como en cualquier oficina o lugar de trabajo donde es muy común tener al menos un switch por planta para permitir la interconexión de los distintos equipos.

Rack

Es un espacio fabricado en metal a modo de armario en el cual se introducen una serie de dispositivos informáticos o de comunicaciones, así como electrónico. Estos armarios rack están fabricados con el objetivo de permitir la introducción de equipamiento de diversos estilos y marcas.

Routers

Un “Router” es como su propio nombre indica, y fácilmente se puede traducir, un enrutador o encaminador que nos sirve para interconectar redes de ordenadores y que actualmente implementan puertas de acceso a internet como son los router para ADSL, los de Cable o 3G.

Un “Router” es como su propio nombre indica, y fácilmente se puede traducir, un enrutador o encaminador que nos sirve para interconectar redes de ordenadores y que actualmente implementan puertas de acceso a internet como son los router para ADSL, los de Cable o 3G.Puente

Un puente o bridge es un dispositivo de interconexión de redes de ordenadores que opera en la capa 2 (nivel de enlace de datos) del modelo OSI. Este interconecta dos segmentos de red (o divide una red en segmentos) haciendo el pasaje de datos de una red hacia otra, con base en la dirección física de destino de cada paquete.

Un bridge conecta dos segmentos de red como una sola red usando el mismo protocolo de establecimiento de red.

Funciona a través de una tabla de direcciones MAC detectadas en cada segmento a que está conectado. Cuando detecta que un nodo de uno de los segmentos está intentando transmitir datos a un nodo del otro, el bridge copia la trama para la otra subred. Por utilizar este mecanismo de aprendizaje automático, los bridges no necesitan configuración manual.

Repetidores

Un repetidor es un dispositivo electrónico que recibe una señal débil o de bajo nivel y la retransmite a una potencia o nivel más alto, de tal modo que se puedan cubrir distancias más largas sin degradación o con una degradación tolerable.

Protocolos

Un protocolo es el elemento esencial que permite que

programas de diferentes fabricantes, escritos en distintos lenguajes y

ejecutándose en máquinas muy dispares. Para que puedan "hablar" entre

sí. El protocolo de red determina el modo y organización de la información

(tanto datos como controles) para su transmisión por el medio físico con

el protocolo de bajo nivel. Los protocolos de red más comunes son: IPX/SPX, TCP/IP, AppleTalk, NetBEUI.

Modem

Un módem, corto para Modulador, Demodulador, es un dispositivo de hardware que se conecta con tu ordenador y a una línea telefónica. Permite al ordenador conectarse con otros ordenadores a través del sistema de teléfono. Básicamente, los módems son para los ordenadores lo que un teléfono hace para los seres humanos. Generalmente, hay tres tipos de módem: externos, tarjetas PC, e internos. La mayoría de los ordenadores actuales tienen módems internos así que puedes enchufar el cable del teléfono directamente al ordenador.

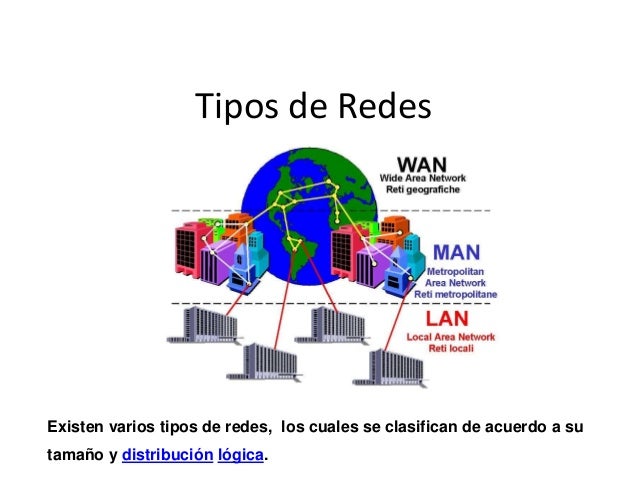

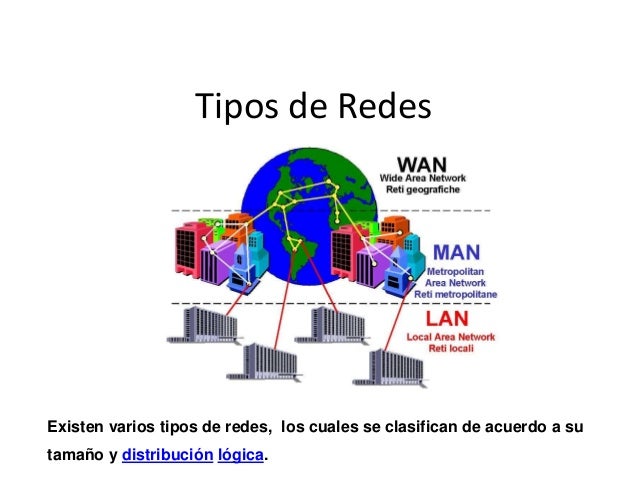

P.A.N

Una

red de área personal (PAN) es una red de computadora utilizada para la

comunicación entre los dispositivos de información de la computadora y

diferentes tecnologías cerca de una persona. PAN representa el concepto de

redes centradas en las personas, y que les permiten a dichas personas

comunicarse con sus dispositivos personales.

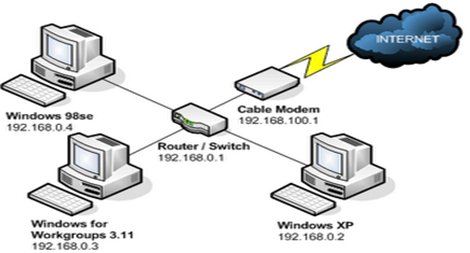

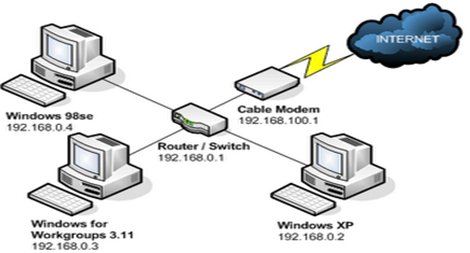

L.A.N

Una

red de área local (Local Area Network, o LAN) es un grupo de equipos de cómputo

y dispositivos asociados que comparten una línea de comunicación común o un

enlace inalámbrico con un servidor. Normalmente, una LAN abarca computadoras y

periféricos conectados a un servidor dentro de un área geográfica distinta,

como una oficina o un establecimiento comercial. Las computadoras y otros

dispositivos móviles utilizan una conexión LAN para compartir recursos como una

impresora o un almacenamiento en red.

C.A.N

Una

red de área de campus (CAN) es una red de computadoras que conecta redes de

área local a través de un área geográfica limitada, como un campus

universitario, o una base militar. Puede ser considerado como una red de área

metropolitana que se aplica específicamente a un ambiente . Por lo tanto, una

red de área de campus es más grande que una red de área local, pero más pequeña

que una red de área amplia.

M.A.N

MAN

es la sigla de Metropolitan Area Network, que puede traducirse como Red de Área

Metropolitana. Una red MAN es aquella que, a través de una conexión de alta

velocidad, ofrece cobertura en una zona geográfica extensa (como una ciudad o

un municipio).

Con una red MAN es posible compartir

e intercambiar todo tipo de datos (texto, vídeos, audio, etc.) mediante fibra

óptica o cable de par trenzado.

W.A.N

WAN

es la sigla de Wide Area Network (“Red de Área Amplia”). El concepto se utiliza

para nombrar a la red de computadoras que se extiende en una gran franja de

territorio, ya sea a través de una ciudad, un país o, incluso, a nivel mundial.

Un ejemplo de red WAN es la propia Internet.

S.A.N

Una

SAN es una red dedicada al almacenamiento que está conectada a las redes de

comunicación de una compañía. Además de contar con interfaces de red

tradicionales, los equipos con acceso a la SAN tienen una interfaz de red

específica que se conecta a la SAN.

G.A.N

Una

red global como Internet recibe el nombre de Global Area Network (GAN), sin

embargo, no es la única red de ordenadores de esta índole. Las empresas que

también son activas a nivel internacional mantienen redes aisladas que

comprenden varias redes WAN y que logran, así, la comunicación entre los

ordenadores de las empresas a nivel mundial. Las redes GAN utilizan la

infraestructura de fibra de vidrio de las redes de área amplia (Wide Area

Networks) y las agrupan mediante cables submarinos internacionales o

transmisión por satélite.

V.P.N

Una

red privada virtual (VPN) es una red de comunicación virtual que utiliza la

infraestructura de una red física para asociar sistemas informáticos de manera

lógica. En este sentido, se puede tratar de todos los tipos de redes expuestos

anteriormente. Lo más común es utilizar Internet como medio de transporte, ya

que este permite establecer la conexión entre todos los ordenadores a nivel

mundial y, al contrario de lo que ocurre con las redes MAN o WAN privadas, está

disponible de forma gratuita. La transferencia de datos tiene lugar dentro de

un túnel virtual erigido entre un cliente VPN y un servidor VPN.

Bus o Lineal

Topología de red en la que todas las estaciones están conectadas a un único canal de comunicaciones por medio de unidades interfaz y derivadores. Las estaciones utilizan este canal para comunicarse con el resto.

La topología de bus tiene todos sus nodos conectados directamente a un enlace y no tiene ninguna otra conexión entre nodos. Físicamente cada host está conectado a un cable común, por lo que se pueden comunicar directamente, aunque la ruptura del cable hace que los hosts queden desconectados.

La topología de bus permite que todos los dispositivos de la red puedan ver todas las señales de todos los demás dispositivos, lo que puede ser ventajoso si desea que todos los dispositivos obtengan esta información. Sin embargo, puede representar una desventaja, ya que es común que se produzcan problemas de tráfico y colisiones, que se pueden paliar segmentando la red en varias partes. Es la topología más común en pequeñas LAN, con hub o switch final en uno de los extremos.

Anillo

Las estaciones están unidas unas con otras formando un círculo por medio de un cable común. El último nodo de la cadena se conecta al primero cerrando el anillo. Las señales circulan en un solo sentido alrededor del círculo, regenerándose en cada nodo. Su principio de funcionamiento se basa en la conexiòn a las computadoras con un solo cable en forma de circulo, a diferencia de la topología bus, las puntas no están conectadas con un terminados. Todas las señales pasan en una dirección y pasan por todas las computadoras de la red.

Estrella

Topologìa en la cual las estaciones están conectadas directamente al servidor u ordenador y todas las comunicaciones se han de hacer necesariamente a través de él. Todas las estaciones están conectadas por separado a un centro de comunicaciones, concentrador o nodo central, pero no están conectadas entre sí.

Su principio de funcionamiento se basa en crear una mayor facilidad de supervisión y control de información ya que para pasar los mensajes deben pasar por el hub o concentrador, el cual gestiona la redistribución de la información a los demás nodos.

Su principio de funcionamiento se basa en crear una mayor facilidad de supervisión y control de información ya que para pasar los mensajes deben pasar por el hub o concentrador, el cual gestiona la redistribución de la información a los demás nodos.

Malla

La topologia en malla es una topologia en la cada nodo o computadora esta conectado a las demas computadoras. De esta forma es mas facil llevar los mensajes de una computadora a otra computadora por diferentes caminos.

En esta topología todas las computadoras están interconectadas entre sí por medio de un tramado de cables. Esta configuración provee redundancia porque si un cable falla hay otros que permiten mantener la comunicación.

Muchas veces la topología malla se va a unir a otra topología para formar una topología híbrida. En las redes de malla las computarodas estan conectadas entre si, de modo que no existen un una privilegio de un computador sobres otros, refiriéndose a la concentración del trafico de comunicación.

En esta topología todas las computadoras están interconectadas entre sí por medio de un tramado de cables. Esta configuración provee redundancia porque si un cable falla hay otros que permiten mantener la comunicación.

Muchas veces la topología malla se va a unir a otra topología para formar una topología híbrida. En las redes de malla las computarodas estan conectadas entre si, de modo que no existen un una privilegio de un computador sobres otros, refiriéndose a la concentración del trafico de comunicación.

combinadas

Las combinadas no es mas que dos tipologias unidas en una como la de Anillo en estrella, Bus en estrella, Estrella jerárquica.

Origen y evolución de la web

A principios de los años 60’s, en Estados Unidos, varias universidades tenían

computadores de tiempo compartido: enormes máquinas, con una fracción de la

capacidad de tu teléfono móvil actual, que se accedían a través de terminales

sin pantalla, permitiendo a varios compartir los recursos del computador de

forma simultánea.

Muchos creían que los computadores habían llegado a una

cúspide evolutiva y no había mucho por desarrollar en ese campo. Así que la

atención se centró en pensar cómo podrían comunicarse estos computadores de

forma remota. Las aplicaciones serían infinitas: chat, juegos, transferencia de

archivos, publicación de documentos, etc.

La idea fue desarrollada paralelamente por Paul Baran en

Estados Unidos y Donald Davies en Inglaterra. Consistía de una red

parecida a la telefónica pero con dos cambios importantes. El primero era

construir la red a partir de muchos nodos interconectados entre sí (la red

telefónica es centralizada o descentralizada con unos cuantos nodos

principales).

El segundo cambio era mucho más revolucionario: partir

la información en paquetes que volverían a ser reensamblados por el receptor.

Cuando descuelgas el teléfono y haces una llamada, ocupas un canal por la

duración de la llamada. La red soporta un número limitado de canales

simultáneos por lo que se satura rápidamente. Pero lo realmente inaceptable es

la subutilización del canal (piensa en las pausas para respirar, los incómodos

silencios, o cuando dejas descolgado el teléfono para abrir la puerta). Al

dividir la información en paquetes se puede hacer un mejor uso del medio,

porque solo se usa cuando se está enviando información. Otra ventaja es que los

paquetes pueden tomar diferentes rutas de ser necesario.

Pero para lograr una red basada en enrutamiento de paquetes

(packet switching), los computadores tendrían que implementar algoritmos de

enrutamiento, detección de errores, reensamblado de paquetes, etc. La solución

parecía viable en un principio, al fin y al cabo los computadores son muy

buenos para ese tipo de tareas. Desafortunadamente a AT&T, en Estados

Unidos, no le interesó la idea en 1965 y el tema se congeló

La World Wide Web (WWW)

Es un servicio de Internet con el que accedemos a la información organizada en bloque llamados páginas Web.

Así podemos consultar información de instituciones, empresas, etc.

Estas páginas Web se organizan en conjuntos llamados genéricamente webs.

Las características de la www son:

Existe información muy abundante sobre cualquier temática.

Las páginas web son archivos que pueden incorporar elementos multimedia: imágenes estáticas, animaciones, sonidos o vídeos.

Es muy fácil de utilizar:para pasar de una página a otra (navegar) empleando un ratón, basta con hacer clic sobre elementos que aparecen resaltados en la pantalla (hipertexto).

Permite acceder a archivos situados en equipos remotos.

El correo electrónico

El correo electrónico sirve para enviar y recibir mensajes escritos entre usuarios de una red informática.

Es uno de los servicios más antiguos y extendidos de Internet. Una de sus ventajas es que se pueden añadir archivos de todo tipo a los mensajes: documentos escritos con un procesador de textos, imágenes, etc.

Prácticamente todos los usuarios de Internet emplean el correo electrónico. Permite comunicarse con otras personas que habitan en regiones diferentes del planeta con un coste reducido.

El servicio de conversación en línea (Chat).

En el correo electrónico no hace falta que los dos interlocutores estén conectados al mismo tiempo para recibir los mensajes. Sin embargo, existen en Internet otros servicios que sí permiten la comunicación simultánea.

El más conocido de ellos es el Chat.

El Chat, cuyo significado en español es “charla”, es un servicio en el que dos o más personas pueden establecer conversaciones a través de ventanas de texto en las que van apareciendo consecutivamente las intervenciones que cada interlocutor escribe con su teclado.

El control remoto de equipos (Telnet)

El servicio Telnet permite controlar un ordenador desde un lugar distante, sin sentarnos delante de él.

Esto facilita, por ejemplo, el acceso al ordenador de un empleado desde la sede de la empresa en otra ciudad. En el ámbito científico este servicio permite acceder a base de datos o incluso intrumentos que se encuentran alejados del investigador.

Los foros de discusión.

Los foros de discusión son un servicio de Internet en el que muchos usuarios acceden a los mensajes escritos por un visitante de dicho foro.

La transferencia de archivos (FTP)

El servicio FTP (File Transfer Protocol) permite transferir archivos entre equipos informáticos.

Es uno de los servicios más antiguos de Internet. En algunos casos, los archivos almacenados se protegen con una contraseña, de manera que sólo los usuarios autorizados pueden manipularlos.

Videoconferencia

El servicio de videoconferencia permite mantener comunicación sonora y visual entre dos usuarios de Internet.

Actualmente la internet nos ofrece otros servivios como el control y utlizacion de las cuentas bancarias, y la compra y venta de productos y servicios.

Tipos de web

Para conocer los tipos de Web que hay, debemos, antes, saber que es una Web. Web es un dominio de internet de nivel superior, no oficial, que lleva propuesto desde 1995.

Los tipos de Web que hay, son :

Web 1.0

La Web 1.0 (1991-2003) es la forma más básica que existe, con navegadores de sólo texto bastante rápidos. La Web 1.0 es de sólo lectura. El usuario no puede interactuar con el contenido de la página (nada de comentarios, respuestas, citas, etc), estando totalmente limitado a lo que el Webmaster sube a ésta.Web 1.0 se refiere a un estado de la World Wide Web.

Web 2.0

Se asocia estrechamente con Tim O’Reilly, debido a la conferencia sobre la Web 2.0 de O’Reilly Media en 2004. Aunque el término sugiere una nueva versión de la World Wide Web, no se refiere a una actualización de las especificaciones técnicas de la web, sino más bien a cambios acumulativos en la forma en la que desarrolladores de software y usuarios finales utilizan la Web.

Un sitio Web 2.0 permite a sus usuarios interactuar con otros usuarios o cambiar contenido del sitio web, en contraste a sitios web no-interactivos donde los usuarios se limitan a la visualización pasiva de información que se les proporciona.

Web 3.0 Es un neologismo que se utiliza para describir la evolución del uso y la interacción en la red a través de diferentes caminos.

Las tecnologías de la Web 3.0, como programas inteligentes, que utilizan datos semánticos; se han implementado y usado a pequeña escala en compañías para conseguir una manipulación de datos más eficiente. En los últimos años, sin embargo, ha habido un mayor enfoque dirigido a trasladar estas tecnologías de inteligencia semántica al público general.

Web 4.0

La Web que mas utilizamos es la Web 2.0 por que esta permite a sus usuarios interactuar con otros usuarios o cambiar contenido del sitio web, y ademas los nuevos tipos de red 3.0 y 4.0 son muy recientes y hacen referencia a Web 2.0.

Seguridad informática

La

seguridad informática es un conjunto de herramientas, procedimientos y

estrategias que tienen como objetivo garantizar la integridad, disponibilidad y confidencialidad de la información

de una entidad en un sistema. La seguridad informática se caracteriza por la protección de datos y de comunicaciones en una red asegurando, en la medida de lo posible, los tres principios básicos:

- La integridad de los datos: la modificación de cualquier tipo de información debe ser conocido y autorizado por el autor o entidad.

- La disponibilidad del sistema: la operación continua para mantener la productividad y la credibilidad de la empresa.

- La confidencialidad: la divulgación de datos debe ser autorizada y los datos protegidos contra ataques que violen este principio.

Recomendaciones

1. Mantén

actualizados los programas

Hay malware que se aprovecha de las vulnerabilidades

en programas famosos para colarse en tu PC sin que el antivirus

pueda actuar. Un ejemplo: el Virus de la

Policía. Para evitar sorpresas, debes mantener actualizados tus

programas. Aplicaciones como Secunia PSI o Softonic for

Windows te ayudan a conseguirlo.

2. En redes públicas,

navega con cifrado

En las redes WiFi públicas, tus datos pueden ser

interceptados de muchas maneras. Navegar desde ellas sin protección

es una imprudencia que se paga muy cara. Para defenderte, navega siempre

con el protocolo

HTTPS activado; con HTTPS Everywhere es

muy fácil. Y para añadir seguridad extra, te recomiendo

usar estas apps.

3. Crea usuarios y

contraseñas distintos

Casi cada día aparecen noticias sobre contraseñas robadas en

servicios importantes. El riesgo de que entren en tus cuentas una vez atacado

un servicio es enorme. Crea

contraseñas distintas y seguras para todos tus servicios, y usa

nombres de usuario diferentes cuando se te dé esa opción. Y usa un gestor de

contraseñas como Dashlane.

4. Cambia tus

contraseñas a menudo

Las contraseñas envejecen. Y si las vulnera un intruso

discreto, puede que tardes mucho en saber si alguien ha accedido a tus archivos

y mensajes. Por muy fuertes que sean tus contraseñas, cámbialas

periódicamente. Y para añadir un factor de protección adicional, activa la

verificación en dos pasos allá donde puedas.

5. Comprueba las apps

autorizadas

“¿Puede la aplicación X leer tus datos de Facebook y

Google?”. Cuando autorizas una app maligna, el desastre está servido: spam

enviado en tu nombre, robo de datos. Para prevenir problemas, controla las

apps autorizadas de Google, Facebook, Twitter y otros sitios

importantes. Revocar permisos es fácil y rápido.

6. Protege tu red

WiFi frente a intrusos

Una red WiFi abierta es un gesto solidario… y peligroso. Un

visitante mal intencionado puede intentar acceder a los

datos de tu ordenador. Y entonces hablamos de

intrusos. Revisar la seguridad de tu red WiFi es la mejor

manera de evitar sorpresas desagradables. Sigue mis ocho consejos

para reforzar tu red WiFi.

7. Controla la

privacidad de tus redes

En tus perfiles de Facebook y Google hay un montón de

información personal que puede usarse en tu contra (por ejemplo, para

adivinar contraseñas). Rechaza solicitudes

de amistad sospechosas y configura bien la privacidad de

Facebook y otras redes

sociales. Es una cuestión de privacidad fundamental.

8. Crea usuarios para

cada persona

He visto un montón de ordenadores con una sola cuenta para

toda la familia. O con varias cuentas, pero desprotegidas. Es un camino seguro

hacia el desastre.

Si más de una persona va a usar un PC, crea diferentes cuentas, cada una

protegida por una contraseña fuerte u otro sistema de identificación. ¡Y por

favor, bloquea el PC!

9. Desconfía de los

archivos que te envían

Uno de los virus más dañinos de los últimos tiempos se

propagó a través de

Skype: un amigo enviaba un archivo y la gente, al confiar en su

origen, lo abría. Estés donde

estés, no abras un archivo misterioso por ninguna razón, ni siquiera si te

lo envía un amigo. Pregúntale antes qué es. En la duda, escanéalo en la

web.

10. Aprende a ser

escéptico

La seguridad es una actitud. Implica

desconfiar sanamente de las cosas que ves a diario en Internet, ese mágico

mundo de colores… y estafas.

Virus

Los Virus Informáticos son sencillamente programas maliciosos (malwares) que “infectan” a otros archivos del sistema con la intención de modificarlo o dañarlo. Dicha infección consiste en incrustar su código malicioso en el interior del archivo “víctima” (normalmente un ejecutable) de forma que a partir de ese momento dicho ejecutable pasa a ser portador del virus y por tanto, una nueva fuente de infección.

Tipos de Virus

Los Virus se pueden clasificar en función de múltiples características y criterios: según su origen, las técnicas que utilizan para infectar, los tipos de ficheros que infectan, los lugares donde se esconden, los daños que causan, el sistema operativo o la plataforma tecnológica que atacan, etc.

Virus residentes

La característica principal de estos virus es que se ocultan en la memoria RAM de forma permanente o residente. De este modo, pueden controlar e interceptar todas las operaciones llevadas a cabo por el sistema operativo, infectando todos aquellos ficheros y/o programas que sean ejecutados, abiertos, cerrados, renombrados, copiados, Algunos ejemplos de este tipo de virus son: Randex, CMJ, Meve, MrKlunky.

Virus de acción directa

Al contrario que los residentes, estos virus no permanecen en memoria. Por tanto, su objetivo prioritario es reproducirse y actuar en el mismo momento de ser ejecutados. Al cumplirse una determinada condición, se activan y buscan los ficheros ubicados dentro de su mismo directorio para contagiarlos.

Virus de sobreescritura

Estos virus se caracterizan por destruir la información contenida en los ficheros que infectan. Cuando infectan un fichero, escriben dentro de su contenido, haciendo que queden total o parcialmente inservibles.

Virus de boot o de arranque

Los términos boot o sector de arranque hacen referencia a una sección muy importante de un disco (tanto un disquete como un disco duro respectivamente). En ella se guarda la información esencial sobre las características del disco y se encuentra un programa que permite arrancar el ordenador.

Virus de macro

El objetivo de estos virus es la infección de los ficheros creados usando determinadas aplicaciones que contengan macros: documentos de Word (ficheros con extensión DOC), hojas de cálculo de Excel (ficheros con extensión XLS), bases de datos de Access (ficheros con extensión MDB), presentaciones de PowerPoint (ficheros con extensión PPS), ficheros de Corel Draw, etc.

Las Macros son micro-programas asociados a un fichero, que sirven para automatizar complejos conjuntos de operaciones. Al ser programas, las macros pueden ser infectadas.

Virus de enlace o directorio

Los ficheros se ubican en determinadas direcciones (compuestas básicamente por unidad de disco y directorio), que el sistema operativo conoce para poder localizarlos y trabajar con ellos.

Virus encriptados

Más que un tipo de virus, se trata de una técnica utilizada por algunos de ellos, que a su vez pueden pertenecer a otras clasificaciones. Estos virus se cifran o encriptan a sí mismos para no ser detectados por los programas antivirus. Para realizar sus actividades, el virus se descifra a sí mismo y, cuando ha finalizado, se vuelve a cifrar.

Virus polimórficos

Son virus que en cada infección que realizan se cifran o encriptan de una forma distinta (utilizando diferentes algoritmos y claves de cifrado). De esta forma, generan una elevada cantidad de copias de sí mismos e impiden que los antivirus los localicen a través de la búsqueda de cadenas o firmas, por lo que suelen ser los virus más costosos de detectar.

Virus multipartites

Virus muy avanzados, que pueden realizar múltiples infecciones, combinando diferentes técnicas para ello. Su objetivo es cualquier elemento que pueda ser infectado: archivos, programas, macros, discos, etc.

Virus de Fichero

Infectan programas o ficheros ejecutables (ficheros con extensiones EXE y COM). Al ejecutarse el programa infectado, el virus se activa, produciendo diferentes efectos.

Virus de FAT

La Tabla de Asignación de Ficheros o FAT es la sección de un disco utilizada para enlazar la información contenida en éste. Se trata de un elemento fundamental en el sistema.

Los virus que atacan a este elemento son especialmente peligrosos, ya que impedirán el acceso a ciertas partes del disco, donde se almacenan los ficheros críticos para el normal funcionamiento del ordenador.

Antivirus

Un antivirus es una aplicación o programa que identifica y elimina a los programas malignos en las computadoras; ayudan a eliminar algunas amenazas a la seguridad computacional que no necesariamente clasifican como programas malignos. Pueden realizar varias funciones en dependencia de su configuración, como por ejemplo anti–hacker, anti–spam, defensa proactiva y muchas más. Actualmente hay muchos antivirus, entre los mas efectivos y catalogados como los mejores estan Bitdefender, Norton, Panda, BullGuard, McAffe.

Hacker

Es una persona experta en alguna rama de la tecnología, a menudo informática, que se dedica a intervenir o realizar alteraciones técnicas con buenas o malas intenciones sobre un producto o dispositivo.

Tipos de hacker

Existen dos tipos de hackers principales: los Black Hat y los White Hat.

- Los White Hats, hackers de sombrero blanco, o hacker éticos se encargan de encontrar vulnerabilidades en un sistema para estudiar y corregir los fallos encontrados. Se dice que algunos de los que se encuentran hoy en día en este grupo pertenecieron en su momento a los Black Hat, y ahora utilizan todos sus conocimientos para mejorar los sistemas en materia de seguridad.

- Los Black Hat o ciberdeluente, son aquellos hackers de sombrero negro que realizan actividades ilícitas para vulnerar y extraer información confidencial, principalmente con un fin monetario. También son creadores de todo tipo de malware.

Los hackers sombreros grises son una mezcla de actividades de sombrero negro y sombrero blanco. A menudo, los hackers de sombrero gris buscarán vulnerabilidades en un sistema sin el permiso o conocimiento del propietario. Si se encuentran problemas, se informará al propietario, a veces solicitando una pequeña tarifa para solucionar el problema. Si el propietario no responde o cumple, a veces los hackers publicarán la nueva hazaña en línea para que el mundo la vea.

Estos hackers no son inherentemente maliciosos con sus intenciones; Sólo buscan sacar algo de sus descubrimientos por sí mismos. Normalmente, los hackers de sombrero gris no explotarán las vulnerabilidades encontradas. Sin embargo, este tipo de hacking todavía se considera ilegal porque el hacker no recibió permiso del propietario antes de intentar atacar el sistema.

Cracker

Es persona que utiliza todo su conocimiento en informática para romper algún sistema de seguridad, bien sea con fines lucrativos, en señal de protesta, desafío o incluso para realizar espionaje industrial.

Las características principales de un cracker, además de que uno bueno puede contar con unos amplios conocimientos de seguridad informática, es que conocen bien el ámbito en el que se mueven, es decir, pueden saltarse la seguridad de un programa informático, alterar su funcionalidad, como por ejemplo cambiando la fecha de expiración de un programa para convertirlo en una copia “legítima”.

Deed web

También conocida como Internet profunda, Internet invisible, Invisible Web, Dark Web o Hidden Web, la Deep web en su definición no es más que aquellas páginas que no están incluidas en los buscadores Google, Bing o Yahoo!, por ejemplo. Por esto, esos documentos no podemos buscarlos sin conocer su dirección. Por ello, no quiere decir que sean malos u oculten algo. Gran parte de la información está oculta por una buena razón: la privacidad. Grandes bases de datos como son las redes sociales o sistemas de intranet evidentemente no se indexan en los buscadores. También hay que recordar que el famoso portal de filtraciones WikiLeaks no se incluye en Google, por lo que hay bastante información confidencial excluida. Curiosamente la RAE tampoco está incluida en los buscadores al igual que muchos diccionarios y enciclopedias.

Características

- Posee entre 400 y 500 veces más información que la Web normal

- Entorno al 95% de la web profunda es de información accesible al público, es decir, no hay que pagar nada por ella.

- Hay más de 200 mil millones de sitios web asociados a la Deep Web

- La relación contenido-calidad es de alrededor de un 1000% respectod de la web superficial.

- Las páginas funcionan bajo software que protege su identidad, como puede ser TOR.

Riesgos de la deep web

Si decides a interactuar en la Deep Web, y más concretamente en páginas de dudosa legalidad o en mercados negros, más te vale saber cubrir bien tus huellas. Habrás oído hablar de que el método de pago en la Deep Web es el Bitcoin, una moneda virtual totalmente anónima e inconfiscable, pero hasta los Bitcoins necesitan protección para que las autoridades no acaben dando contigo.

El FBI y la Interpol suelen estar presentes en la Deep Web buscando traficantes de todo tipo de cosas: Drogas, armas, seres humanos… Insisto, cualquier cosa. Sin embargo, las fuerzas del Orden y la Ley no son el único riesgo al que te enfrentas.

Si aparte de interactuar en la Deep Web eres lo suficientemente insensato como para dejar aunque sea una brizna de información sobre ti, habrá quien pueda conectar esa información contigo y acceder a más cosas sobre tu persona. Te arriesgas a que alguien hackee tu ordenador o que lo usen como réplica para fines turbios. La Deep Web es un hervidero de gente con unos conocimientos informáticos altísimos, y podrían aprovecharlos para usarlos contra cualquiera.

REFERENCIAS

http://gigatecno.blogspot.com/2012/03/ventajas-y-desventajas-de-las-redes.html

https://sites.google.com/site/redesdecomputadorasheyla/objetivos-de-las-redes

https://www.ecured.cu/Red_de_computadoras

http://redeselie.blogspot.com/2010/05/elementos-de-una-red-servidor-es-el.html

https://camber1redes.wordpress.com/cableado-el-cable-de-red/

https://sobretodoredes.wordpress.com/redes-cableadas/elementos-de-una-red/software-para-red/

https://www.ibm.com/support/knowledgecenter/es/SSXK2N_1.3.3/com.ibm.powervc.standard.help.doc/powervc_network_nodes.html

https://www.aboutespanol.com/que-es-un-switch-841388

https://camber1redes.wordpress.com/puente-de-red-o-bridge/

http://topored.wikifoundry.com/page/Topologia+de+Bus+o+Lineal

http://new-prestige.weebly.com/topologiacutea-de-bus.html

https://blog.makeitreal.camp/una-breve-historia-de-internet/

https://previa.uclm.es/profesorado/ricardo/internet/index_archivos/inet_servicios.htm

https://pameentic.blogia.com/2010/090501-tipos-de-web-1.0-2.0-3.0-4.0.php

https://www.softonic.com/articulos/10-consejos-de-seguridad-informatica-imprescindibles

https://www.infospyware.com/articulos/%C2%BFque-son-los-virus-informaticos/

https://www.ecured.cu/Seguridad_Inform%C3%A1tica

https://computerhoy.com/noticias/software/que-es-hacker-que-tipos-hacker-existen-36027

https://www.oceano-it.es/news-individual/391/Qu%C3%A9-son-los-crackers

blob:https://www.dailymotion.com/c6f4b06d-4a8c-469c-b031-bd1b8efc7522 https://derechodelared.com/2015/01/03/deep-web-concepto-caracteristicas-y-niveles/

https://rootear.com/seguridad/deep-web

http://redeselie.blogspot.com/2010/05/elementos-de-una-red-servidor-es-el.html

https://camber1redes.wordpress.com/cableado-el-cable-de-red/

https://sobretodoredes.wordpress.com/redes-cableadas/elementos-de-una-red/software-para-red/

https://www.ibm.com/support/knowledgecenter/es/SSXK2N_1.3.3/com.ibm.powervc.standard.help.doc/powervc_network_nodes.html

https://www.aboutespanol.com/que-es-un-switch-841388

https://camber1redes.wordpress.com/puente-de-red-o-bridge/

http://topored.wikifoundry.com/page/Topologia+de+Bus+o+Lineal

http://new-prestige.weebly.com/topologiacutea-de-bus.html

https://blog.makeitreal.camp/una-breve-historia-de-internet/

https://previa.uclm.es/profesorado/ricardo/internet/index_archivos/inet_servicios.htm

https://pameentic.blogia.com/2010/090501-tipos-de-web-1.0-2.0-3.0-4.0.php

https://www.softonic.com/articulos/10-consejos-de-seguridad-informatica-imprescindibles

https://www.infospyware.com/articulos/%C2%BFque-son-los-virus-informaticos/

https://www.ecured.cu/Seguridad_Inform%C3%A1tica

https://computerhoy.com/noticias/software/que-es-hacker-que-tipos-hacker-existen-36027

https://www.oceano-it.es/news-individual/391/Qu%C3%A9-son-los-crackers

blob:https://www.dailymotion.com/c6f4b06d-4a8c-469c-b031-bd1b8efc7522 https://derechodelared.com/2015/01/03/deep-web-concepto-caracteristicas-y-niveles/

https://rootear.com/seguridad/deep-web